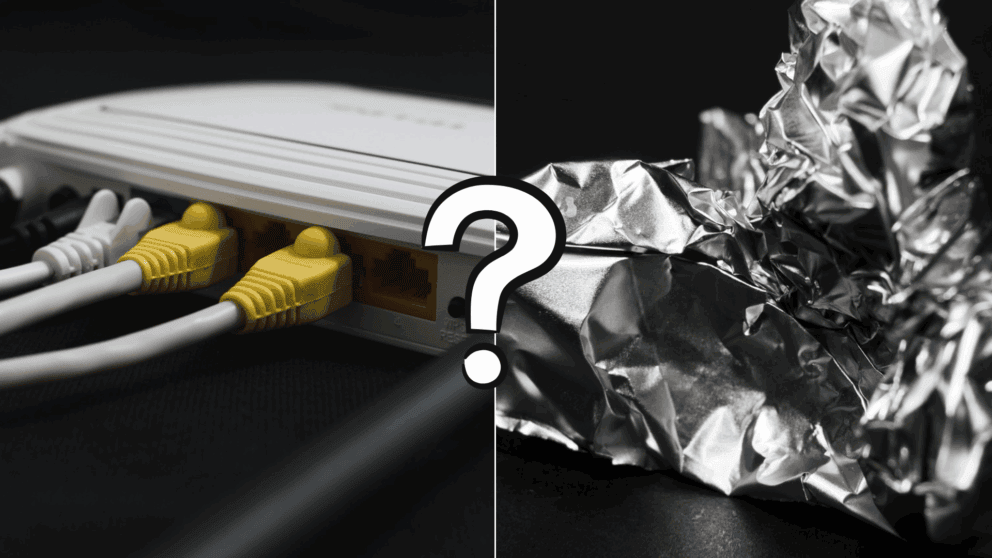

Šifrovaná četová platforma Signal konečne súhlasila s opravou vážnej chyby v zabezpečení svojej desktopovej aplikácie. Hoci aplikácia ukladá všetky správy do šifrovanej databázy, dešifrovací kľúč k tejto databáze je uložený na disku v obyčajnom textovom súbore bez akejkoľvek ochrany. Tento súbor nie je chránený žiadnymi obmedzeniami, špeciálnymi právami ani šifrovaním, čo znamená, že ho môže prečítať nielen samotný používateľ, ale aj akýkoľvek iný program v počítači – vrátane malvéru alebo škodlivého skriptu. O oprave informuje portál živé.sk.

Web Bleeping Computer upozorňuje, že aj keď ide technicky o bezpečnostnú zraniteľnosť, tento spôsob ukladania databáz je pomerne bežný pri moderných aplikáciách. Avšak vzhľadom na veľký dôraz, ktorý Signal kladie na zabezpečenie, šifrovanie a ochranu údajov, môže väčšina používateľov túto situáciu vnímať negatívne.

Historické kontext a reakcie

Problémom je, že o zraniteľnosti sa v komunite vie už od roku 2018. Keď používatelia na chybu vtedy upozornili, zástupcovia spoločnosti sa ňou odmietli zaoberať. Odôvodnili to tým, že tento druh zabezpečenia Signal nikdy nesľuboval a ani sa o to nepokúša. Tento postoj vyvolal vlnu kritiky, keďže od šifrovacej platformy, ktorá kladie veľký dôraz na bezpečnosť, by sa očakávalo promptné riešenie takýchto problémov.

Dotknuté sú konkrétne verzie aplikácie pre Windows a macOS. Tie pri inštalácii vygenerujú dešifrovací kľúč pre svoju SQLite databázu prijatých a odoslaných správ, ktorý uložia do plaintextového súboru config.json. Tento súbor sa v prípade Windows nachádza v priečinku „%AppData%\Signal\“ a pod macOS je umiestnený v „~/Library/Application Support/Signal/“.

Na podnet Elona Muska

Problém sa opäť dostal do povedomia verejnosti nedávno po tom, ako Elon Musk na svojej sociálnej sieti X odrádzal od používania Signalu s argumentom, že existujú „známe zraniteľnosti, ktorými sa Signal nezaoberá“.

Musk konkrétny zoznam týchto neopravených zraniteľností nezverejnil, čo vyvolalo vlnu diskusií a obáv medzi používateľmi. Šéfka Signal Foundation Meredith Whittaker sa však v dlhom príspevku ohradila, že nevedia o žiadnych existujúcich zraniteľnostiach, ktorými by sa nezaoberali. Do debaty sa zapojili aj výskumníci Talal Haj Bakry a Tommy Mysk, ktorí pripomenuli problém so zabezpečením databázy desktopových aplikácií z roku 2018. Whittaker sa snažila zraniteľnosť bagatelizovať, zdôrazňujúc, že na zneužitie chyby je potrebné, aby útočníci už mali plný (fyzický alebo vzdialený) prístup k zariadeniu obete. Preto podľa nej nejde o niečo, proti čomu by mohol Signal používateľa chrániť.

Zmena prichádza už v ďalšej beta verzii

(Článok pokračuje na ďalšej strane)